一个面板引发的血案(珍爱生命,远离面板!)

时间:2015-01-11 来源:服务器在线 投稿:泡泡 点击:次

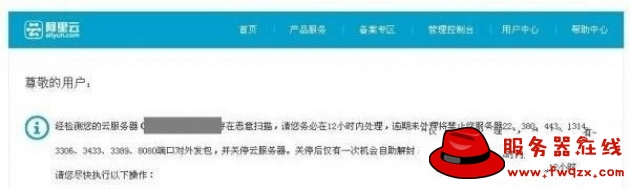

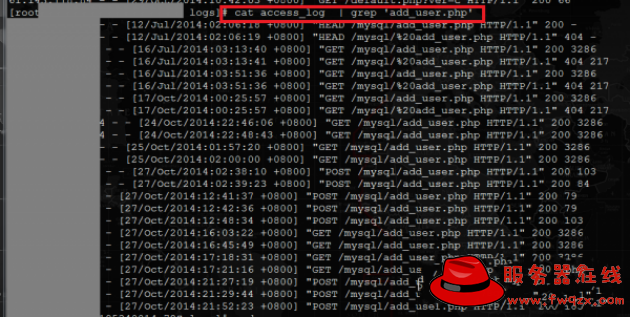

QQ上一位阿里云用户发来的截图:

很明显,机器被入侵了,并且被黑 客用来对外发包或者扫描了。

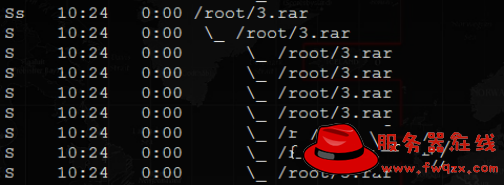

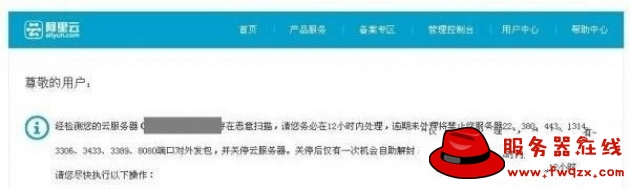

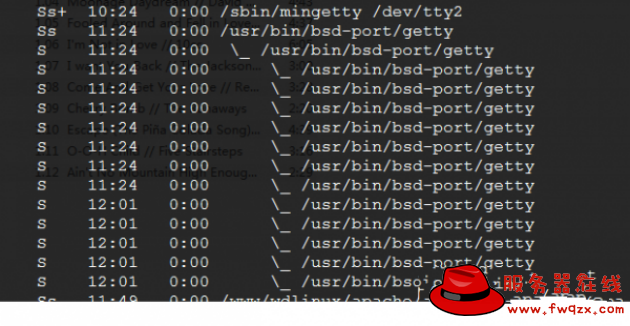

登录系统后,ps命令结果有下面这些内容:

看到这,可以100%确定是被入侵了。

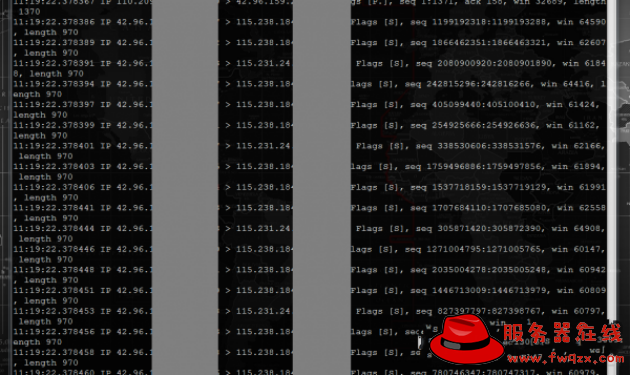

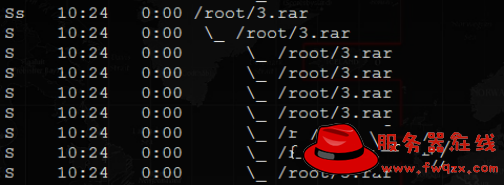

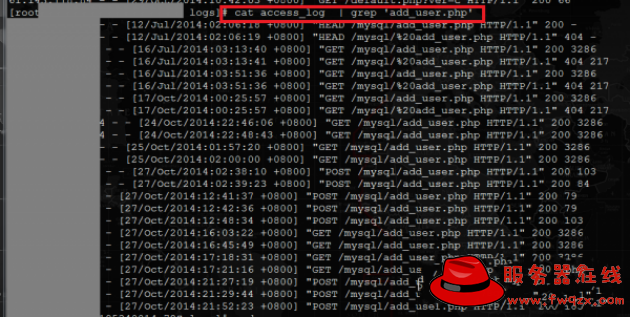

再来看看黑 客在做什么:

到这里基本可以下结论了,这位客户的机器上安装了WDCP面板,而这个面板最近又出了漏洞,很有可能是通过这个漏洞入侵进来,并且在入侵后又把这位客户的机器作为肉鸡,对外进行扫描、入侵,这一切,都是全自动化的!

查明情况后,就是善后处理了。

面板的漏洞不同于网站程序的漏洞,网站程序的漏洞被入侵后,如果做好严格的安全设置,被入侵了很难拿到系统的root权限,但是面板漏洞不同,面板本身必须要具有系统的管理权限,那么一旦面板出现了漏洞,很多情况下都是会被直接拿到root权限。

黑 客有了root权限后,系统中所有的工具都是不可信的。

后来查明,ps命令本身(/bin/ps)被作了替换,替换了之后仍具有ps命令本来的功能,但是会把命令结果中的一部分内容隐藏掉,而且,替换后的ps命令被加进了上面3.rar这个程序的功能。

查看了客户机器的系统版本后,启动了我本地PC虚拟机中的相同的系统,复制了一份ps命令程序,传到了客户的系统中。

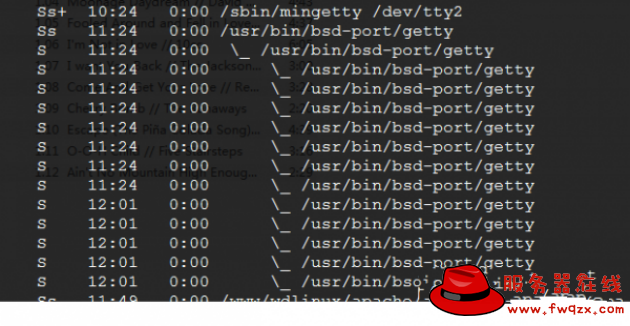

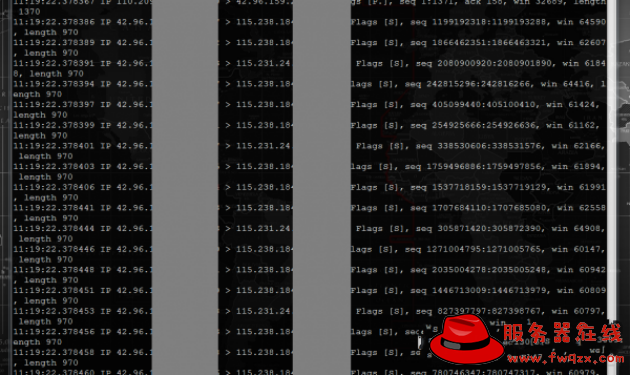

恢复了ps命令之后,可以看到了原来隐藏的内容:

这个和上面的3.rar是同一个程序。

有了正常的ps程序之后,把所有的进程都检查了一遍。

用rootkit检测工具跑了一遍,没有发现情况,和往常一样,自动化的入侵不太喜欢装rootkit,但是基本都会替换掉系统中常用的管理命令,比如前面说的ps,后来又发现netstat命令也被黑 客做了替换。

自动化的入侵中,黑 客更追求量,而非质,这样就留下了很多马脚给检查提供了便利,比如替换了程序之后,文件日期都是没有伪装的。

把所有有问题的命令程序都处理结果后,带宽占用恢复了正常。但是善后工作并没有结束,被搞到root权限后,系统中所有必要的安全检查都要做一遍。

如果您也安装了WDCP这个面板,但是系统中没有异常情况,不要忘了检查下/www/wdlinux/wdapache/logs/access_log这个日志,进一步确定是否有被入侵(现在的黑 客们已经懒到很少有人去删除自己的日志,要么不删,要么清空)。

全文完。

AD:Linux技术支持&安全维护请联系QQ 9178859。

很明显,机器被入侵了,并且被黑 客用来对外发包或者扫描了。

登录系统后,ps命令结果有下面这些内容:

看到这,可以100%确定是被入侵了。

再来看看黑 客在做什么:

到这里基本可以下结论了,这位客户的机器上安装了WDCP面板,而这个面板最近又出了漏洞,很有可能是通过这个漏洞入侵进来,并且在入侵后又把这位客户的机器作为肉鸡,对外进行扫描、入侵,这一切,都是全自动化的!

查明情况后,就是善后处理了。

面板的漏洞不同于网站程序的漏洞,网站程序的漏洞被入侵后,如果做好严格的安全设置,被入侵了很难拿到系统的root权限,但是面板漏洞不同,面板本身必须要具有系统的管理权限,那么一旦面板出现了漏洞,很多情况下都是会被直接拿到root权限。

黑 客有了root权限后,系统中所有的工具都是不可信的。

后来查明,ps命令本身(/bin/ps)被作了替换,替换了之后仍具有ps命令本来的功能,但是会把命令结果中的一部分内容隐藏掉,而且,替换后的ps命令被加进了上面3.rar这个程序的功能。

查看了客户机器的系统版本后,启动了我本地PC虚拟机中的相同的系统,复制了一份ps命令程序,传到了客户的系统中。

恢复了ps命令之后,可以看到了原来隐藏的内容:

这个和上面的3.rar是同一个程序。

有了正常的ps程序之后,把所有的进程都检查了一遍。

用rootkit检测工具跑了一遍,没有发现情况,和往常一样,自动化的入侵不太喜欢装rootkit,但是基本都会替换掉系统中常用的管理命令,比如前面说的ps,后来又发现netstat命令也被黑 客做了替换。

自动化的入侵中,黑 客更追求量,而非质,这样就留下了很多马脚给检查提供了便利,比如替换了程序之后,文件日期都是没有伪装的。

把所有有问题的命令程序都处理结果后,带宽占用恢复了正常。但是善后工作并没有结束,被搞到root权限后,系统中所有必要的安全检查都要做一遍。

如果您也安装了WDCP这个面板,但是系统中没有异常情况,不要忘了检查下/www/wdlinux/wdapache/logs/access_log这个日志,进一步确定是否有被入侵(现在的黑 客们已经懒到很少有人去删除自己的日志,要么不删,要么清空)。

全文完。

AD:Linux技术支持&安全维护请联系QQ 9178859。

如果您的问题仍未解决,还可以加入服务器在线技术交流QQ群:8017413寻求帮助。

上一篇:没有了

下一篇:Ubuntu防火墙的使用方法

下一篇:Ubuntu防火墙的使用方法

相关内容

最新热点内容

推荐内容